Leaking Switzerland – 8 Millionen sind erst der Anfang

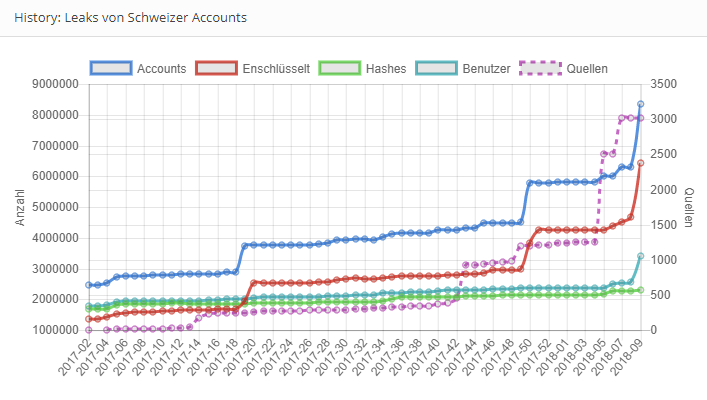

Seit über einem Jahr sammelt und analysiert SwissLeak.ch nun geleakte Schweizer Accounts. Nach über 8 Millionen geleakten Schweizer Accounts ist es Zeit für einen kurzen Rückblick.

Am Anfang stand Dropbox

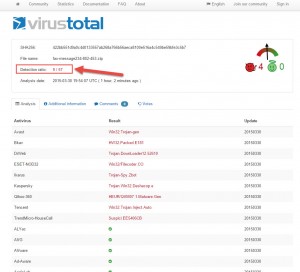

Begonnen hat SwissLeak mit den Datensätzen aus dem Dropbox-Leak. Mittlerweile sind Datensätze von mehr über 3000 Leaks in SwissLeak enthalten; Als Anmerkung – es werden nur solche gelistet, die auch Schweizer Accounts enthalten bzw. auf Schweizer Benutzer zurückgeführt werden können.

Effektiv sind es also wesentlich mehr – oder in Zahlen ausgedrückt; mehrere Milliarden von durchsuchten Datensätzen. Und es werden nicht weniger.

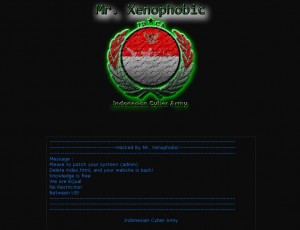

Im Gegenteil: Waren es anfangs vor allem geleakte Services aus den USA oder Asien, geraten vermehrt auch Services aus der DACH – Region ins Fadenkreuz.

SwissLeak hat mittlerweile neben den grossen und bekannten Datenleaks auch viele kleine, lokale aber nicht minder gefährliche Datensätze im Repertoire.

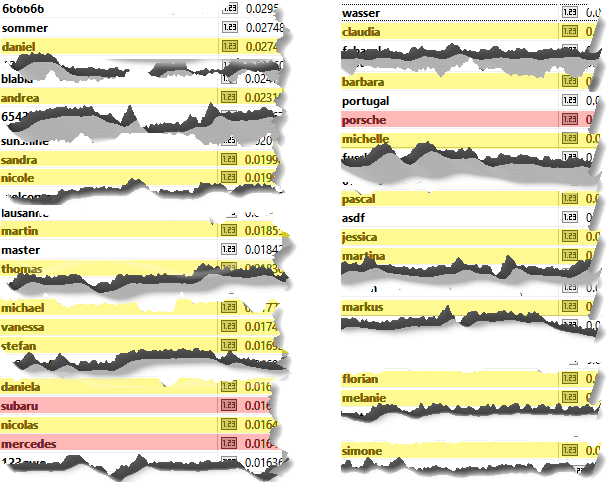

Anzahl und Zeitlicher Verlauf der importierten Accounts / Quellen. (Live-Grafik: swissleak.ch/history)

Die Kernidee

Wir haben SwissLeak mit der Idee aufgeschaltet, um zu zeigen dass Datenleaks auch die Schweiz in starkem Masse betreffen. Mit Absicht haben wir nur Organisationen von breitem, öffentlichem Interesse publiziert – wenn gleich private und KMUs im gleichen Massen betroffen sind.

Durch die Konzentration auf „nur ein Land“ (und erst noch ein verhältnismässig kleines) hat SwissLeak maximale Tiefe und Genauigkeit. Wo andere Millionen von Datensätzen einfach importieren, kann sich SwissLeak erlauben fehlerhafte oder unvollständige Leaks zu korrigieren und mit Metadaten anzureichern.

Ein weiterer Grund für die Realisation von SwissLeak ist das, was der Bund generell als Versorgungssicherheit bezeichnet. Wir bunkern Material, Öl, Waffen und Lebensmittel – Daten verteilen wir aber grosszügig in der ganzen Welt. Was dabei zu denken gibt ist nicht etwa das Auslagern von Daten sondern vielmehr unser Umgang mit dem Bereich IT.

Wir sind versucht insbesondere im Sicherheitsbereich nur noch auf Inputs von anderen Ländern zu reagieren – was und wie viel uns dabei mitgeteilt wird bleibt im Ungewissen. Dass solche Ideen keine Utopie sind und diese Inputs tatsächlich manipuliert werden zeigen diverse Vorkommnisse der jüngsten Verhangenheit (z.B: „WannaCry„).

Wenn wir uns also schon selbst als „digitales Land“ feiern sollten wir uns auch mit der Kehrseite der Medaille befassen – denn die hat es in sich…

Ein tieferes Verständnis von Datenleaks

Ein Datenleak ist nicht einfach ein Passwort und eine Emailadresse, welches durch Zufall ins Netz gelangt.

In der Summe sind sie ein Abbild des digitalen Lebens eines jeden einzelnen. Man kann dadurch nicht nur bestehende Interessen, Vorlieben und Schwächen eines Benutzer erkennen sondern auch zukünftige Verhalten erahnen.

Viele Benutzer können oder wollen die kurz-, mittel- und langfristigen Konsequenzen eines Datenleaks aber nicht verstehen – mitunter ein Grund, dass viele Schweizer Benutzer / Passwortkombinationen auch nach einem bzw. mehreren Leaks immer noch Gültigkeit haben.

Auf Organisationsebene scheint der Wille, die Datensicherheit zu erhöhen bzw. das Benutzerverhalten zu korrigieren nur in der IT- oder PR – Abteilung vorhanden zu sein. Der bereits im Artikel Hacking Switzerland: Dataleaks erwähnte Grundsatz „Dementieren, Entschärfen, Vergessen“ findet auch hier rege Anwendung.

SwissLeak verhindert das nicht bzw. drängt weder die Organisation noch den Benutzer dazu, entsprechende Massnahmen zu treffen und entfernt den öffentlich zugänglichen Eintrag unkompliziert und ohne grosse Formalitäten. Da dieses Entfernen aber einer Kenntnisnahme gleichkommt, behält sich SwissLeak natürlich vor, in einem Ernstfall die entsprechenden Stellen auch nachträglich zu informieren.

Medien und Berichterstattung

Gerade in letzter Zeit gibt es vermehrt Medienmitteilungen, Zeitungsberichte und Onlinereportagen die über Datenleaks und die Schweiz berichten.

Praktisch alle Artikel sind relativ flach, schüren Ängste und sind in erster Linie purer Populismus.

Die Aussagekraft entsprechender Artikel tendiert gegen Null – wenn überhaupt werden alte und oftmals auch halbwahre Behauptungen aufgestellt bzw. einfach „nachgeplappert“.

Dazu auch ein Beispiel: SwissLeak.ch hatte im Jahr 2017 eine Anfrage eines grösseren Schweizer Medienhauses, welche mit folgender Einleitung begann: „Um einschätzen zu können, ob sich ein Bericht darüber lohnt…“

Eigentlich sollte die erste Frage eines Journalisten in so einem Fall sein „Stimmt der Unsinn den ihr da verbreitet überhaupt und könnt ihr das beweisen?“ und nicht „Wieviel Publicity bekommen wir denn damit?“

So viel dazu. Generell weiss man in der Schweiz manchmal nicht so recht, nach welchen Kriterien die Berichterstattung erfolgt.

Zwar wurde lang und breit über die vom Dropbox-Leak betroffenen Politiker berichtet oder aber ein Wirbel um die 21’000 Userdaten in der COMBO-Liste von MELANI gemacht – Details zu den fast 800’000 Schweizer Accounts aus der Anti – Public Combo List scheinen den Medien aber entgangen zu sein.

Oder ist das etwa, weil man 20 geleakte Politiker besser verkaufen kann, als ein paar Millionen geleakte Accounts von Steuerzahlern?

Bund, Kantone und Gemeinden

Zugegeben – in der Schweiz „lästern“ wir auf hohem Niveau. Es gibt aber in letzter Zeit immer wieder die Tendenz, dass Bund, Kantone und Gemeinden Aufgaben übernehmen die sie weder etwas angehen noch eigentlich in ihren Aufgabenbereich gehören.

Entsprechend üppig fällt der ganze Behördenapparat mittlerweile aus – und findet sich zu einem nicht unbeträchtlichen Teil auch wieder in der Datenbank von SwissLeak.

Tatsächlich haben wir in der Schweiz mit MELANI gerade in diesem Bereich sogar eine staatliche Organisation, deren Aufgabe unter anderem der Schutz von Informationsdienstleistungen ist.

Wenn wir ehrlich sind – MELANI scheint diesbezüglich in der Schweiz sogar die einzige, offizielle Anlaufstelle.

Abgesehen von der sicher nicht immer einfachen Anspruchsgruppe, dem für ihren Aufgabenbereich viel zu tiefen Budget und der häufig fehlenden Anerkennung ist MELANI für die Schweiz so etwas wie die „letzte Bastion“, der letzte Schutzwall gegen Aussen.

Trotzdem gehören sensible Benutzerdaten von Einwohnern genauso wenig in die Hand einer staatlich kontrollierten Organisation wie in die eines ausländischen Nachrichtendienstes. Das hat nichts mit Misstrauen gegenüber einzelnen Mitarbeitern zu tun, sondern mit einem gesunden Argwohn gegenüber dem System „Staat“ an sich.

Gerade in Bezug auf das neue Nachrichtendienstgesetz der Schweiz bzw. den „natürlichen Austausch verschiedener Stellen untereinander“ ist es nur eine Frage der Zeit bis solche Datensätze auch von anderen Stellen angefordert und genutzt werden.

Gleichgültigkeit

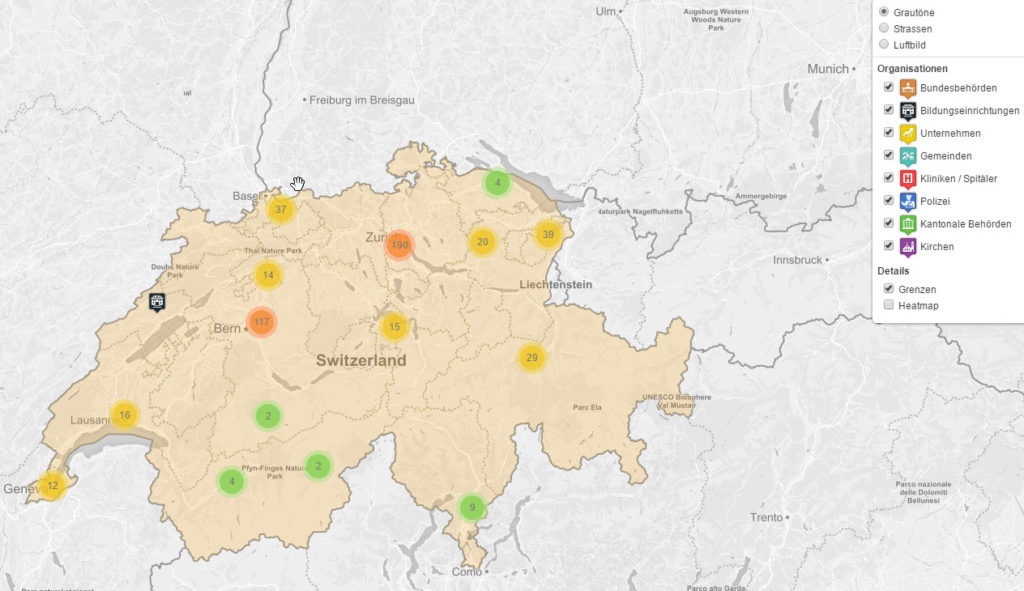

Mit SwissLeak Research haben wir eine Erweiterung ins Leben gerufen, welche die Betroffenheit jeder Schweizer Gemeinde von Datenleaks zeigt.

Mittlerweile sind über 3800 Organisationen mit geleakten Accounts, über 1400 Gemeinden und total über 8,3 Millionen geleakter Schweizer Accounts in der Masterdatenbank von SwissLeak.

Anmerkung: Sollten Organisationen oder Gemeinden auf SwissLeak.ch nicht aufgeführt sein liegt das nicht an fehlenden Rohdaten sondern daran, dass diese noch nicht zugewiesen sind (beinahe der grösste Aufwand…)

Entsprechend dürfte man doch annehmen, dass obige Publikationen eine Reaktion provozieren, oder?

Weit gefehlt. Zwar haben sich einige Organisationen gemeldet, verglichen mit der Anzahl Betroffener aber ein schlechter Witz.

In einen ähnlichen Bereich gehört „die fehlende Bereitschaft zuzuhören„. Originalaussagen wie „ich bin jetzt seit 20 Jahren in der IT und wir hatten noch nie Probleme mit Datenleaks…“ mögen vor 20 Jahren Gültigkeit besessen haben – heute sind sie in Anbetracht von IoT, Cloud und Socialnetworking einfach nur falsch!

Automatische Suche

In diversen Gesprächen wurden Aussagen gemacht, dass man „Leaks auch automatisch suchen kann“.

Es gibt genau zwei Gründe, wann dies tatsächlich automatisch funktioniert:

- Die Daten werden von einem Fremdanbieter in bereits aufbereiteter Form importiert („Resale…“)

- Es wird nur nach Emailadressen gesucht (ohne Zusammenhang oder Metadaten)

Beide Varianten sind ungenau (was importieren wir eigentlich?), nicht aktuell und lassen die interessanten Informationen (Passwörter, Metadaten) weg.

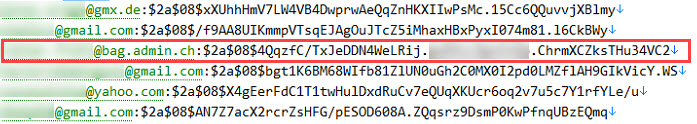

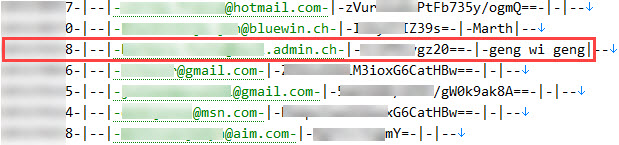

SwissLeak nutzt – bis auf wenige Ausnahmen – ausschliesslich Rohdaten die manuell geprüft, analysiert, bereinigt, angereichert und importiert werden.

Dazu vielleicht auch noch als weitere Klarstellung – es gibt keine zentrale Datenbank, wo jeder „seine Leaks“ in einer schön formatierten „Excel – Tabelle“ hochlädt (bei Datensätzen von 5GB+ sowieso ein Ding der Unmöglichkeit…)

Leaks werden gehandelt, getauscht und – wen überrascht es – geleakt.

Die Datensätze die man erhält bzw. findet sind von „formatiert“ bis hin zum „absoluten Chaos“ immer unterschiedlich aufgebaut. Damit zumindest eine grundlegende Übersicht entstehen kann, müssen diese manuell vereinheitlicht und analysiert werden – etwas das (noch) kein System automatisch hinbekommt.

Quo vadis?

Wohin wir bezüglich Schweiz und Datenleaks steuern ist ungewiss – weder kennen wir die ganzen Dimensionen („8 Mio sind erst der Anfang“) noch die langfristigen Auswirkungen.

Gewiss hingegen ist, dass wir weder genügend darauf vorbereitet sind noch dass wir auch nur im Ansatz genügend Sorgfalt mit unseren Onlineaccounts und Passwörtern walten lassen.

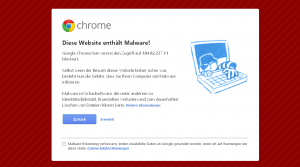

In bisherigen Beiträgen haben wir immer wieder einen Ausblick in die Zukunft gewagt. Teile davon sind bereits eingetroffen (z.B. Phishingmails im Namen von Behörden; Woher stammen wohl die Emailadressen?) – andere Zukunftsszenarien sind noch ausstehend.

Was wir heute machen ist nicht nachhaltig; Weist man einen Benutzer auf ein Datenleak hin, wird er dort sein Passwort ändern müssen – vielleicht ändert er sein Passwort auch noch bei einem zweiten oder dritten Account mit demselben, neuen Passwort – ganz sicher aber wird er nicht einen halben Tag aufwenden nur um sämtliche Passwörter zu ändern.

Ähnlich verhält es sich mit den Tools um Online zu prüfen ob man betroffen ist; in den meisten Fällen überwiegt die Erleichterung, dass man nicht betroffen ist der Tatsache, dass dieses Tool nur einen Ausschnitt von möglichen Leaks zeigt.

Das Problem ist die ihr zugrunde liegende Annahme: Wir gehen davon aus, dass nur einige Benutzer von Datenleaks betroffen sind.

Eigentlich ist es aber genau anders. Nur einige Benutzer sind nicht von Datenleaks betroffen!

Entsprechend liefern solche Tools auch nicht die Gewissheit, dass man nicht betroffen, sondern nur, dass man definitiv betroffen ist. Oder vereinfacht formuliert: Die Chance, dass zumindest ein persönlicher Account geleakt wurde ist höher, als dass man bis jetzt noch von keinem Leak betroffen ist.