Hacking Switzerland: Dataleaks

Die Schweizer nutzen gerne und oft Webservices wie Dropbox, Linkedin, Badoo, Facebook und ähnliches. Gerade in dieser Hinsicht werden aber immer mehr und immer grössere Leaks bekannt – d.h. das Abgreifen von sensiblen Benutzerdaten im grossen Stil. Doch wie stark sind Schweizer Behörden,Spitäler, Schulen und Unternehmen von diesen Leaks betroffen?

Um was geht es?

Im November 2016 berichteten diverse Schweizer Medien darüber, dass die Dropbox-Accounts von Schweizer Politikern gehackt wurden (z.B. Tagesanzeiger, Blick).

Die Reaktionen darauf waren (politisch) selbstverständlich; Dementieren, Entschärfen, Vergessen…

In Bezug auf die Schweiz interessieren aber die Politiker nicht einmal besonders; Viel interessanter ist der mittlerweile „recht umfangreiche“ Staatsapparat mit all seinen Behörden, Kommissionen und Delegationen aber auch bundesnahe Unternehmen, Spitäler und Kliniken oder Bildungseinrichtungen.

Und genau das ist die Grundidee von SwissLeak.ch.

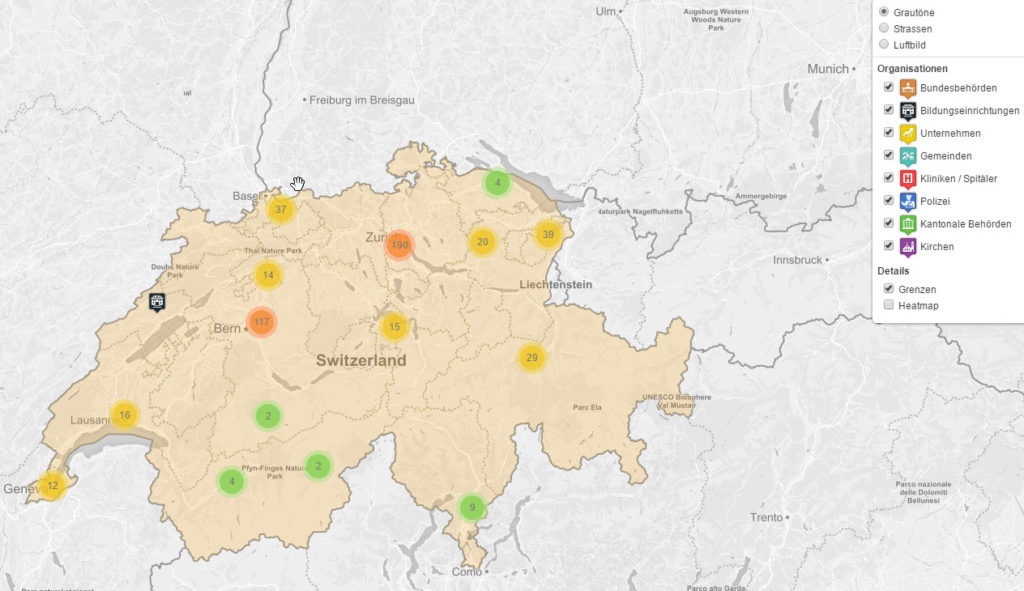

SwissLeak listet Behörden, Schulen, Kliniken und bundesnahe Unternehmen der Schweiz, deren Benutzer von einem Datenleak betroffen sind.

Was wäre, wenn man die grösseren Leaks der letzten Zeit gezielt nach Mitglieder von Schweizer Behörden, Schulen,Kliniken und Unternehmen absucht? Sie geografisch darstellt? Ihre Passwörter – wo möglich – entschlüsselt?

Intro zu Datenleaks

Damit man das volle Ausmass der Daten in den richtigen Zusammenhang stellt, braucht es ein kurzes Intro zu den bereits erwähnten Leaks. Wenn Sie bereits wissen um was es geht – hier gehts direkt zu SwissLeak im Detail…

Irrtum 1: Datenleaks enthalten Passwörter im Klartext

Oftmals wird irrtümlich angenommen, dass ein Datenbank-Leak bedeutet, dass sämtliche Passwörter der Benutzer bekannt sind. Das ist nicht korrekt.

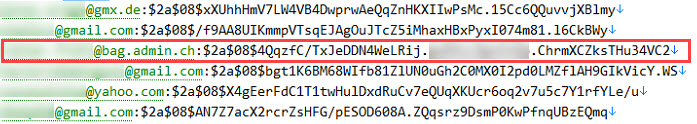

Passwörter werden in Datenbanken in der Regel nicht als Klartext sondern als sogenannte Hashes gespeichert (anstelle von „MeinPasswort“ also z.B. „1de0d5e5c412890d4071af8ecd8c8ad7“). In den meisten Fällen wird dieser Hash zusätzlich mit einem Salt versehen, sodass es sehr schwierig ist, das Passwort aus dem Hash zu entschlüsseln.

Bei einigen der grössten Leaks der letzten Zeit wurde aber genau das nicht gemacht, d.h. die Passwörter können mit relativ wenig Aufwand als Klartext aus dem Hash berechnet werden.

Irrtum 2: Datenleaks enthalten nur Passwörter und Emails

Wird ein Onlineservice gehackt, denkt man in erster Linie nur an die Passwörter. Oftmals vergessen werden dabei, dass auch andere sensible Angaben in diesen Leaks enthalten sind. Beliebte Angaben sind:

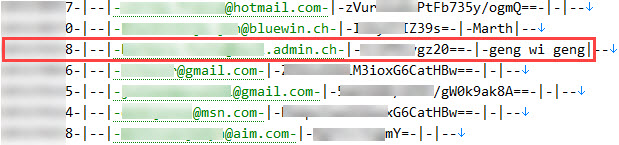

- Passworthinweise

- Geburtsdatum

- Gewicht

- Alter

- „Vorlieben“

Bei speziellen Leaks (z.B. „Partnerbörsen“) kann auch bereits nur das Vorhandensein des entsprechenden Benutzers kompromittierend wirken.

Irrtum 3: Benutzer verwenden immer andere Passwörter

Das Verhalten der gehackten Onlineservices ist immer ähnlich; Der Benutzer wird relativ unauffällig zum Ändern seines Passwortes aufgefordert. In den wenigsten Fällen wird erwähnt, wieso das notwenig ist (kein Service gibt gerne zu, dass Benutzerdaten abhanden gekommen sind…).

Dementsprechend wird das Passwort durch den Benutzer oftmals nur angeglichen (z.B. aus Passwort1234 wird Passwort12345).

Gleichzeitig verwenden praktisch alle Benutzer dasselbe Passwort bei den unterschiedlichsten Services – das Motto „Seen one, seen ‚em all“ bekommt hier eine neue Bedeutung.

Irrtum 4: Benutzer ändern nach Bekanntwerden eines Leaks sämtliche Passwörter

Auch wenn Medien und IT-Verantwortliche nach Bekanntwerden eines Leaks darauf hinweisen, dass sämtliche (gleichen) Passwörter geändert werden sollten, wird das nur in den wenigsten Fällen auch wirklich gemacht. In der Datenbank von SwissLeak.ch gibt es genügend Beispiele von Benutzern, die von mehreren Leaks betroffen sind, aber immer wieder dasselbe Passwort verwenden.

Wenn wir ehrlich sind, ist es für uns mittlerweile auch fast nicht mehr möglich, uns an alle Services zu erinnern wo wir diese Passwörter verwendet haben – geschweige denn, sämtliche Passwörter in annehmbarer Zeit zu ändern…

Irrtum 5: Passworthinweise sind sicher

Passworthinweise werden grundsätzlich nicht verschlüsselt gespeichert. Je nach Service können Sie bei einem fehlgeschlagenen Anmeldeversuch auch ganz einfach angezeigt werden.

Wer nun also sein Passwort als Passworthinweis nutzt (!!) muss damit rechnen, dass sich früher oder später jemand einloggt, der nicht dazu berechtigt ist. Etwa 5 – 15 % begehen diesen Fehler…

Selbstverständlich sollte der Hinweis in einem Passworthinweis auch immer nur subjektiv betrachtet ein Hinweis sein. Einige Beispiel von für schlechte Passworthinweise („Echte Daten“):

- OS aus dem Jahr 2000

- Min name in Bärndütsch

- Postleitzahl Wabern

Irrtum 6: Je länger das Passwort, umso sicherer

Die Passwortlänge spielt nur bei der Entschlüsselung mittels Brute-Force eine Rolle. Da aber praktisch kein einziger Benutzer ein zufällig generiertes Passwort aus Ziffern, Buchstaben und Sonderzeichen (z.B: d73C#H*0+) verwendet, sondern immer ein Wort als Grundlage nutzt (z.B. punkt1982), sind Wörtebuch-Attacken wesentlich effizienter.

Verwendet ein Benutzer als Passwort also etwa „gartenlaube2016“ in der festen Überzeugung, damit ein sicheres Passwort (15 Stellen…) gewählt zu haben, liegt er leider falsch.

Die Passwortlänge spielt in solchen Fällen nur eine nebensächliche Rolle. Am sichersten ist also nicht ein möglichst langes, sondern ein möglichst einzigartiges Passwort zu nutzen (die „Einzigartigkeit“ steigt mit der Länge des Passwortes).

SwissLeak im Detail

Klarstellung

Zuerst noch einmal zur Klarstellung; SwissLeak listet keine „gehackten Organisationen“ sondern Organisationen, deren Benutzer von Datenleaks betroffen sind.

Beispiel:

- Max Müller, Mitarbeiter des BAKOM, hat sich mit seiner Emailadresse [email protected] bei einem Onlineservice angemeldet.

- Dieser Onlineservice wird gehackt bzw. ein Leak dieses Onlineservices wird publik.

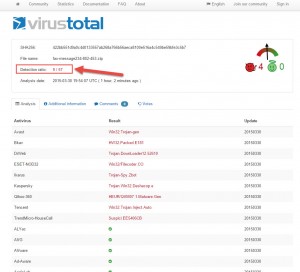

- SwissLeak besorgt sich das Rohmaterial, analysiert dieses und entschlüsselt vorhandene Passwörter.

- Max Müller wird anonymisiert unter der Organisation BAKOM auf SwissLeak aufgeführt.

Bezug zur Organisation

Die gelistete Organisation hat also theoretisch kein direktes Datenleck. Praktisch stellen sich aber einige Fragen.

- Wieso nutzen so viele Mitarbeiter Ihre „geschäftliche Emailadresse“ für Onlineservices?

- Wieso wird die „geschäftliche Emailadresse“ für Services genutzt, deren Bezug ganz klar nichts mit dem geschäftlichen Tätigkeitsfeld zu tun haben?

- Wenn schon dieselbe Emailadresse wie „geschäftlich“ verwendet wird; Wird auch dasselbe Passwort genutzt?

- Wenn Geschäftliches und Privates bereits so vermischt wird – was findet sich in den „Privaten Bereichen“ ?

- Wozu passen die Passwörter noch?

Da gerade Staatsangestellte Ihre Stelle verhältnismässig selten wechseln oder aber nur „in eine andere Organisationseinheit wechseln“ stellt sich folgende, zusätzliche Frage:

- Wieviele Mitarbeiter nehmen Ihre Passwörter beim Wechsel in eine „andere Organisationseinheit“ mit?

Entschlüsselte Passwörter

Sämtliche auf SwissLeak.ch aufgeführten Datensätze werden – wo möglich – entschlüsselt. Das hat mehrere Gründe:

Bei Leaks wird generell nur von „entschlüsselbaren Hashes“ oder „unsicherer Verschlüsselung“ gesprochen – ein Entschlüsseln scheint also nur theoretisch möglich.

Diese theoretische Wahrscheinlichkeit führt aber zu einem komplett falschen Bild und ermöglicht die üblichen Ausreden:

- Mein Passwort interessiert sowieso keinen…

- Wer macht sich denn die Mühe, mein Passwort zu entschlüsseln…

- Ich habe ein sicheres Passwort…(vgl. Irrtum 6)

Um diese Ausreden gleich von Beginn zu verhindern, sind sämtliche Passwörter, die auf SwissLeak.ch als entschlüsselt markiert sind effektiv entschlüsselte Passwörter.

Das Entschlüsseln bringt aber noch weitere „Vorteile“:

- Generierung einer spezifischen Passwortliste für die Schweiz

- Querverbindungen nutzen, um komplexe Verschlüsselungen effizienter zu entschlüsseln

Fehlende Hashes

Teilweise kann es vorkommen, dass ein Benutzer zwar in einem Leak enthalten ist, beispielsweise aber der Hashwert fehlt. Das kann folgende Gründe haben:

- Technischer Fehler: der Hash ging während dem „Dump“ bzw. beim Import in SwissLeak verloren

- Manuelles Entfernen: der Hash wurde manuell von jemandem entfernt („Eigenbedarf“…)

Die Möglichkeit, dass der Hashwert durch den betroffenen Onlineservice selbst entfernt wurde ist sehr gering, da kein Hash auch kein Passwort bedeutet – und damit grundsätzlich kein Grund für das weitere Aufbewahren des Accounts besteht.

Auch das „Anmelden“ aber nicht bestätigen eines Onlineaccounts ist kein logischer Grund für einen leeren Hashwert; den entweder hat der Benutzer das Passwort bereits bei der Registrierung angeben oder aber das Passwort wird automatisch generiert; In beiden Fällen wäre ein Hash vorhanden.

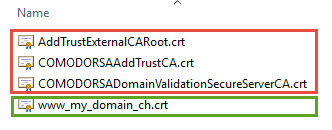

Präzision und Plausabilität

Gerade weil sich SwissLeak nur mit „Swiss Data“ beschäftigt, ist die Präzision im Gegensatz zu anderen Services höher. Es kann also durchaus vorkommen, dass SwissLeak mehr betroffene Accounts als andere Services anzeigen. Die Hauptgründe dafür:

- „Alte Domains“ werden soweit möglich berücksichtigt (d.h. wenn die Organisation sich etwa umbenannt hat / neue Domain)

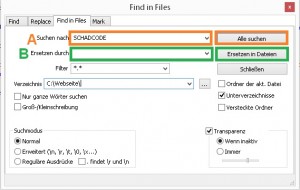

- Evtl. Schreibfehler werden korrigiert (z.B. [email protected]c)

- Bei inkonsistenten Quellen / Leaks werden die Daten rekonstruiert

- Betroffene Benutzer werden nur auf die Schweiz eingeschränkt (Beispiel: Credit Suisse Schweiz enthält nur Schweizer Benutzer)

- Als „Spassbenutzer“ erkenntliche Accounts werden gelöscht (z.B. [email protected])

Da SwissLeak nicht nur die Emailadressen sondern auch die Hashwerte, Passwörter und wo möglich persönlichen Details abgleicht, kann es selbstverständlich auch zu Duplikaten führen; diese werden aber wo immer möglich verhindert.

„Falsche Leaks“

Teilweise werden Leaks veröffentlicht, die gar keine sind. Oder anders ausgedrückt; jemand „bastelt“ sich aus vorhandenen oder erfundenen Datensätzen einen gefälschten Leak um Publicity zu bekommen. Für die entsprechenden Benutzer bzw. Organisation besteht aus diesem Leak also eigentlich gar keine Bedrohung.

Auch hier kann es in Einzelfällen vorkommen, dass „Falsche Leaks“ für SwissLeak verwendet werden. Wiederum kommt in diesem Fall aber die verhältnismässig kleine Datenmenge von SwissLeak der Präzision zugute, denn:

- Die Chancen, dass für erfundene Leaks .ch – Adressen bzw. Schweizer Organisationen genutzt werden sind sehr gering

- Das Format (z.B. [email protected]) muss stimmen, ansonsten fällt das beim Upload auf

- Falls die Emailadresse in einem erfundenen Leak tatsächlich existiert, ist die Chance hoch, dass der entsprechende Benutzer trotzdem betroffen ist (kopieren ist einfacher als erfinden…)

Insofern ist Aussagekraft von SwissLeak durch „falsche Leaks“ nicht beeinträchtigt.

Zweifaktor Authentifizierung

Die Zweifaktor Authentifizierung ist grundsätzlich eine gute Sache; durch die Identifikation mit etwas das man besitzt (z.B. Smartphone, Smartcard…) und etwas das man weiss (Passwort), scheint man relativ gut geschützt.

Anders sieht die Sache aus, wenn man zwar noch etwas besitzt, das Wissen aber mittlerweile auch anderen bekannt ist. Aus einer Zweifaktor Authentifizierung wird eine Einfaktor Authentifizierung.

Dazu kommen folgen Punkte:

- Der zweite Faktor wird zu einem Grossteil über das Medium SMS abgewickelt. Dieses gilt seit einiger Zeit als unsicher.

- Eine Rücksetzung des zweiten Faktors über persönliche Details (z.B. Geburtsdatum, Mail an Private Email…) ist oftmals möglich.

Vor allem in Bezug auf die Masse der geleakten Accounts ist eine Zweifaktor Authentifzierung damit allenfalls eine Hürde – ganz sicher aber keine Unüberwindbare.

Noch mehr Daten?

Die Schweiz verfügt über ein Milizsystem – das heisst öffentliche Aufgaben werden von Privatpersonen nebenberuflich ausgeübt. Dazu zählen etwa Mitgliedschaften in Geschäftsprüfungs-, Sicherheits- und Beratungskommissionen, Verbänden oder diversen Räten.

SwissLeak listet aber „nur“ die Betroffene, die Ihre „geschäftliche Emailadresse“ für Onlineservices verwenden.

Oder anders ausgedrückt; das Milizsystem wird bei SwissLeak vernachlässigt.

Nun ist es aber relativ einfach, interessante Personen und Ihre privaten Emailadressen auf den Webseiten der Organisationen zu finden und deren Daten dann mit den Leaks abzugleichen. Das dies auch praktisch funktioniert, zeigt die Kategorie Politik auf SwissLeak.ch…

Gerade im privaten Bereich werden diese Leaks häufiger auftreten und die Sicherheit (z.B. keine Zweifaktor Authentifizierung) wird wesentlich tiefer ausfallen.

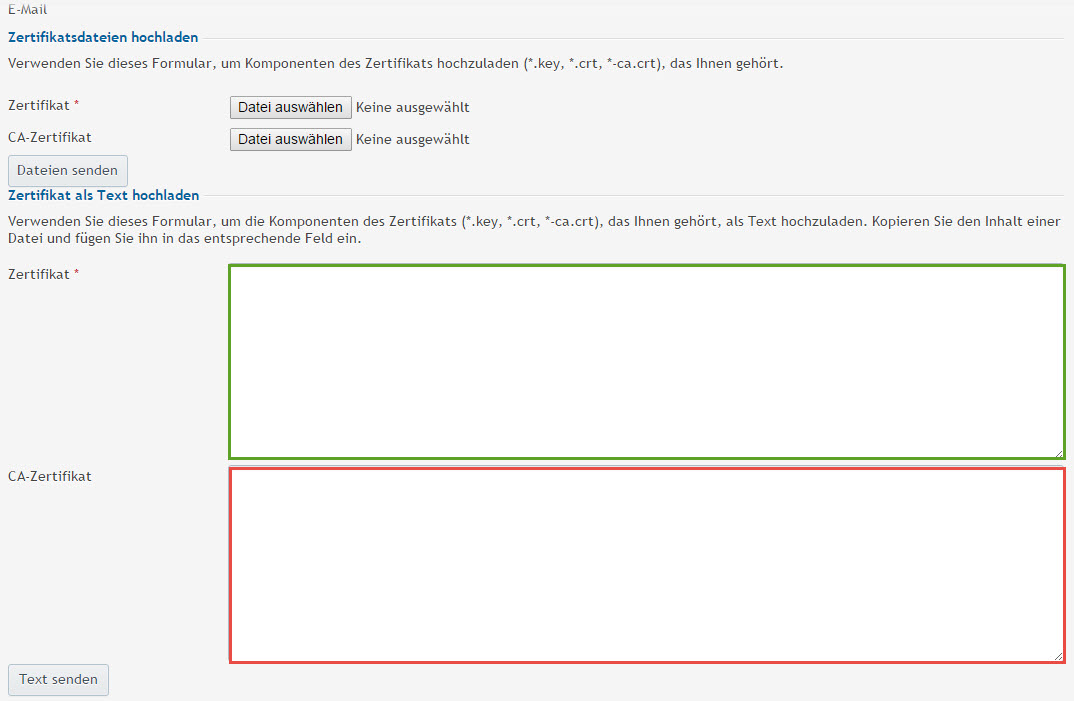

Datenschutz

Dass geleakte Accounts vom Datenschutz her problematisch sind, versteht sich von selbst. Insbesondere die Frage nach dem Besitzer bzw. Inhaber eines Accounts scheint problematisch.

Erstellt beispielsweise der Mitarbeiter Max Müller einen Dropbox – Account mit seiner Firmen Emailadresse, stellt sich sofort die Frage wer denn nun der Besitzer dieses Dropbox – Accounts ist; Max Müller oder die Firma?

Was bei einem Dropbox – Account vielleicht noch unproblematisch scheint (da relativ unverfänglich), wir wesentlich anspruchsvoller, wenn sich Max Müller z.B. bei Ashley Madison oder einem ähnlichen Netzwerk angemeldet hat. Darf der Arbeitgeber (=Firma) in diesem Fall die entsprechende Quelle erfahren? Oder greift hier Art. 9b des Schweizer Datenschutzgesetzes (Einschränkung Auskunftspflicht aufgrund Interessen Dritter) ?

Um diese Diskussion gar nicht erst aufkommen zu lassen und weil in der Vergangenheit gewisse Schlaumeier das Gefühl hatten, gemäss EDÖB ein „kostenloses Auskunftsbegehren“ zu stellen , wird sie bei SwissLeak von Beginn weg technisch verunmöglicht. SwissLeak speichert sowohl Email und entschlüsseltes Passwort nicht im Klartext sondern nur als sogenannte Fingerprints mit den jeweiligen Metainformationen.

Die „Rohdaten“ bleiben aber selbstverständlich erhalten und könnten auch erneut durchsucht werden…

Tendenz

Datenleaks werden in Zukunft vermehrt auftreten, gleichzeitig wird bei sämtlichen Organisationen eine Generation nachrücken, die mit der Nutzung von Onlineservices aufgewachsen ist.

Die Technik entwickelt sich weiter; Leistungsfähigere Geräte werden es ermöglichen, längere und komplexere Passwörter zu entschlüsseln.

Für den Administrator einer Organisation bieten sich nur relativ wenige Möglichkeiten, die Gefahr von Datenleaks zu vermindern; denn Benutzer die sich mit Organisationsadressen an externen, leakgefährdeten Onlineservices anmelden entziehen sich praktisch vollständig seiner Kontrolle.

Ohne ein (erzwungenes) Umstellen des Benutzerverhalten und innovative, technische Authentifizierungsmechanismen, die vielleicht sogar ohne Passwort auskommen, wird sich die Problematik also mittelfristig verschärfen.

Zukunft?

SwissLeak ist weder perfekt noch vollständig; Es zeigt aber den Trend der „Big Data Leaks“ und inwiefern die Schweiz davon betroffen ist zumindest im Ansatz auf.

Auch wenn einige in diesem Zusammenhang sicherlich gerne von „Einzelfällen“ sprechen würden – es geht nicht nur um einzelne Benutzer oder Accounts, sondern um die kreative Interpretation des „Grossen Ganzen“.

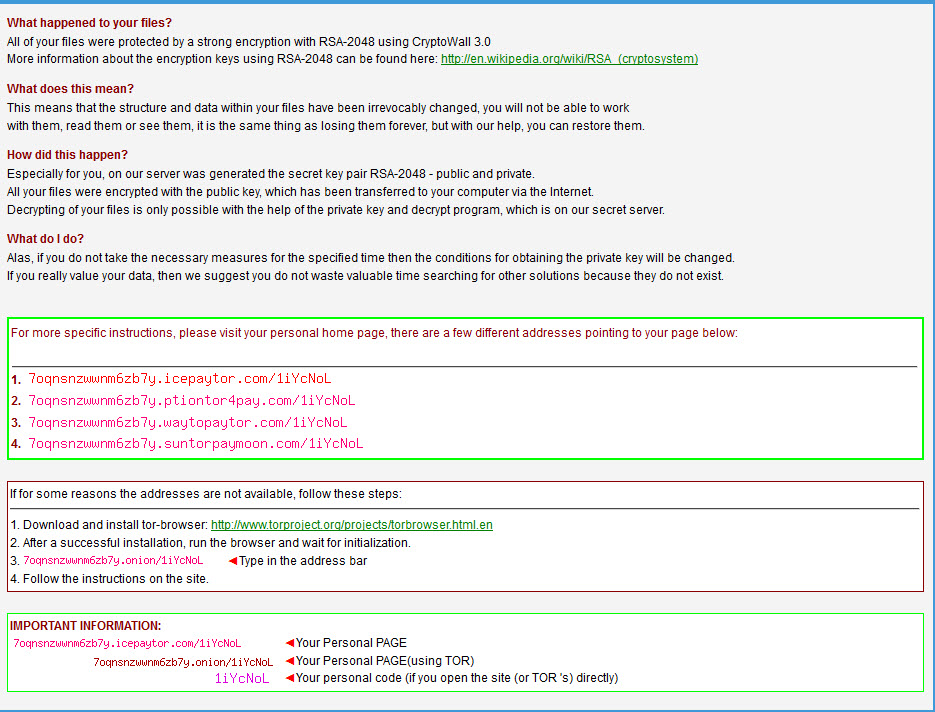

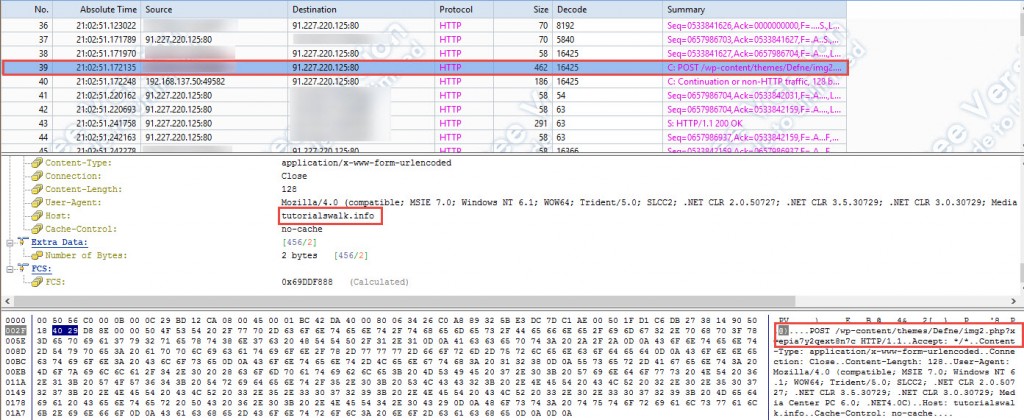

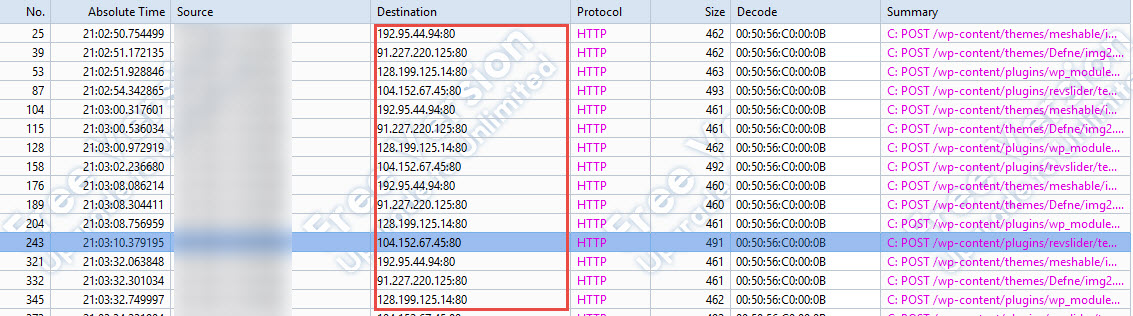

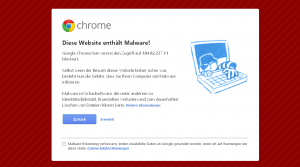

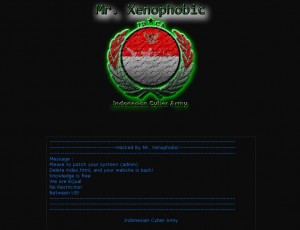

Was passiert etwa, wenn geleakte Daten mit bereits heute gängigen „Möglichkeiten“ kombiniert werden (E-Whoring, Ransomware, Phishing…)? Wenn Benutzer gezwungen werden, anstelle von Geld, Daten einer bestimmten Organisation zu liefern? Oder ganz einfach als „Köder“ für andere Ziele genutzt werden?

Organisationen, die mit sensiblen Informationen arbeiten und deren Benutzer in Leaks gefunden wurden, gibt es in der Schweiz zu Genüge.

Leider ist es aber utopisch, zu glauben, das „Darauf hinweisen“ oder „Bekannt machen“ von Leaks würde irgendetwas am Benutzerverhalten ändern.

Gerade in der Schweiz haben wir in diesen Belangen gerne einmal eine „lange Leitung“ und glauben, dass wir (schon) nicht davon betroffen sind.

Ob das historisch bedingt ist oder aufgrund unserer geografischen Lage; Fest steht, dass uns weder die Neutralität noch die Alpen vor Datenleaks und anderen digitalen Gefahren schützen…

Also – wie sicher ist die Schweiz?