Swisscom Smart Business Connect mit TAPI nutzen

Eine Smart Business Connect Lösung inklusive virtueller Telefonanlage von Swisscom via TAPI nutzen? Unmöglich? Nicht ganz. Mit Fingerspitzengefühl, Brecheisen und genug Geduld bringt man es zum laufen.

Das Problem

Die Swisscom liefert die Geräte bei einer virtuellen Telefonanlage im „branded“ – Zustand aus. Das heisst: Die originale Firmware der Geräte wurde verändert (ähnliches passiert auch mit bei Swisscom gekauften Mobiltelefonen). Neben dem Vorladen der Konfiguration (eine gute Sache) hat die Swisscom dabei aber auch den Administrativen Benutzer des Geräts gesperrt – was entsprechend nur eine eingeschränkte Konfiguration ermöglicht.

Bei Yealink Phones ist es konkret die „Action – URL“ die so nicht bearbeitet werden kann – und damit auch kein TAPI ermöglicht.

TAPI wird aber von vielen Fremdprogrammen eingesetzt um das Telefon mit z.B. einem ERP oder CRM zu verknüpfen (Auslöser für diesen Fall war die PROFFIX Telefonintegration).

Wer nun denkt, man bekomme diese Zugangsdaten per Swisscom – Support / Partner liegt falsch. „Das ist nicht möglich“, „Diese Daten hat nur der Hersteller“, „Die gibt es nicht“ u.ä. sind nur einige der zwar kreativen aber leider falschen Antworten die man erhält.

In Wahrheit möchten Sie diese Daten wohl einfach nicht herausgeben.

Die Lösung

Die Lösung ist mehrstufig und etwas komplexer. Im Groben sind es aber zwei Schritte:

- Swisscom Branded Firmware entfernen, Original Firmware von Yealink aufsetzen

- Korrekte SIP – Credentials besorgen

Sollte bereits ein debranded / unbranded Gerät vorhanden sein, kann direkt zum Schritt Korrekte SIP – Credentials besorgen gesprungen werden.

Swisscom HD Phone Yealink debranden

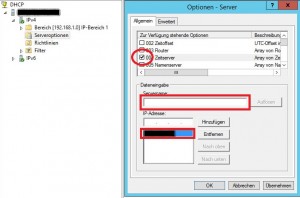

TFTP – Server vorbereiten

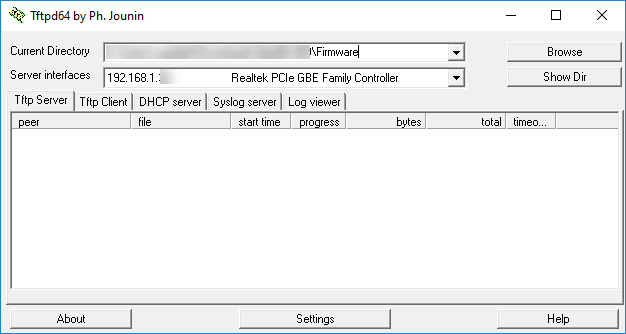

Idealerweise installiert man sich den TFTP – Server tftpd64 – hier gibts die portable Version (empfohlen)

Diesen entpackt / installiert man und führt ihn aus. Anschliessend erstellt man einen Ordner (z.B. Firmware) und verweist unter Current Directory tftpd64 auf diesen Ordner (hier kommt später die Firmware hinein).

Unter Server Interfaces wählt man das korrekte Netzwerkinterface aus (das mit einer IP…)

Original Firmware Yealink besorgen

Der nächste Stolperstein; Yealink stellt nur einen Teil der benötigten Firmware online zur Verfügung, welche für das Debranding nicht ausreichen.

Zum Glück findet man die passenden Files nach einigem Googlen: Hier gibts die Yealink Recovery Firmware als Mirror

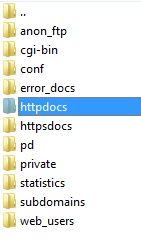

Je nach Modell (Yealink T46, T41, T42 oder T48) entpackt man das entsprechende Verzeichnis nun und kopiert den Inhalt in den im vorherigen Schritt erstellten Ordner Firmware.

Original Firmware flashen

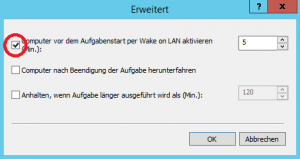

Aufgrund fehlender Berechtigungen funktioniert das Flashen der Firmware nicht über den Webclient. Entsprechend muss das Yealink in den Recovery Mode versetzt werden. Das erreicht man wie folgt:

Für die gesamte SIP-Serie:

- Yealink vom Strom trennen (Ausstecken!)

- Lautsprechersymbol lange drücken und halten

- Wieder mit Strom verbinden

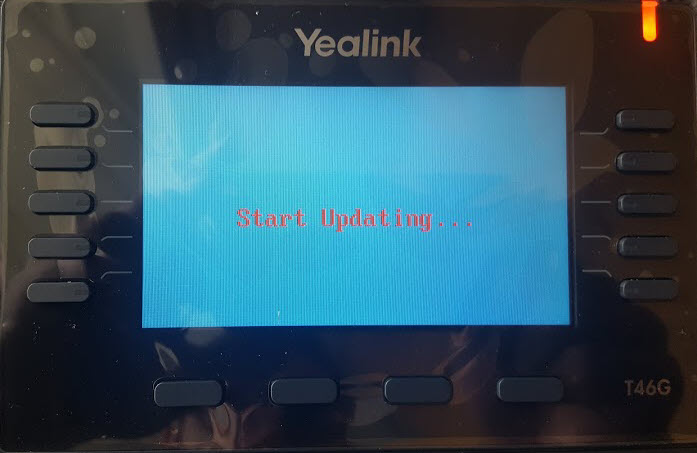

Auf dem Yealink muss anschliessend die IP – Adresse des TFTP – Servers angegeben werden. Diese entspricht in der Regel dem Server Interface aus dem ersten Schritt („TFTP – Server vorbereiten“). Anschliessend bestätigen – ist alles in Ordnung sieht das wie folgt aus:

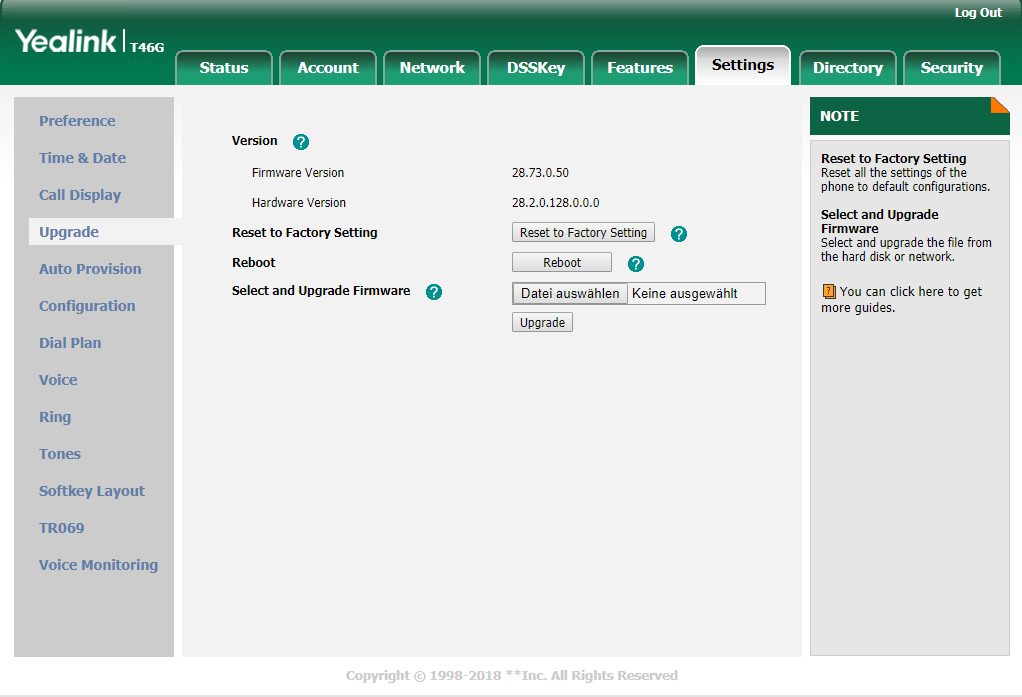

Nach erfolgtem Update empfiehlt sich das Yealink erneut mit der aktuellsten Firmware zu flashen (für T46 z.B. hier erhältlich):

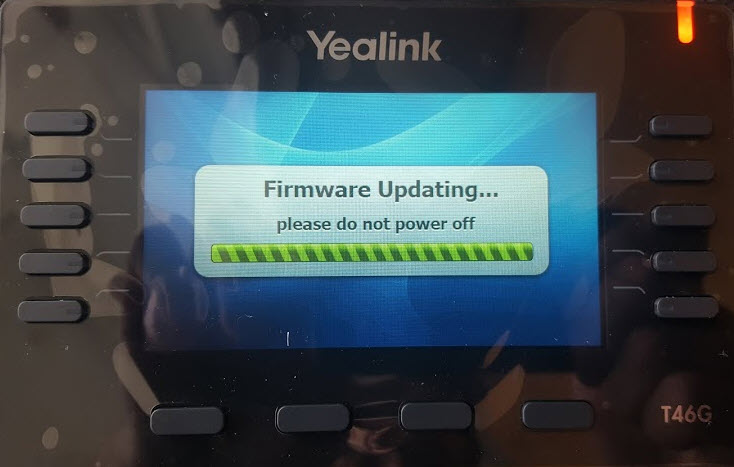

Auf dem Yealink selbst sieht das Ergebnis dann wie folgt aus:

Sobald das abgeschlossen ist hat man ein aktuelles, unbranded Yealink mit sämtlichen Berechtigungen (Standarduser / Passwort: admin / admin)

Korrekte SIP – Credentials besorgen

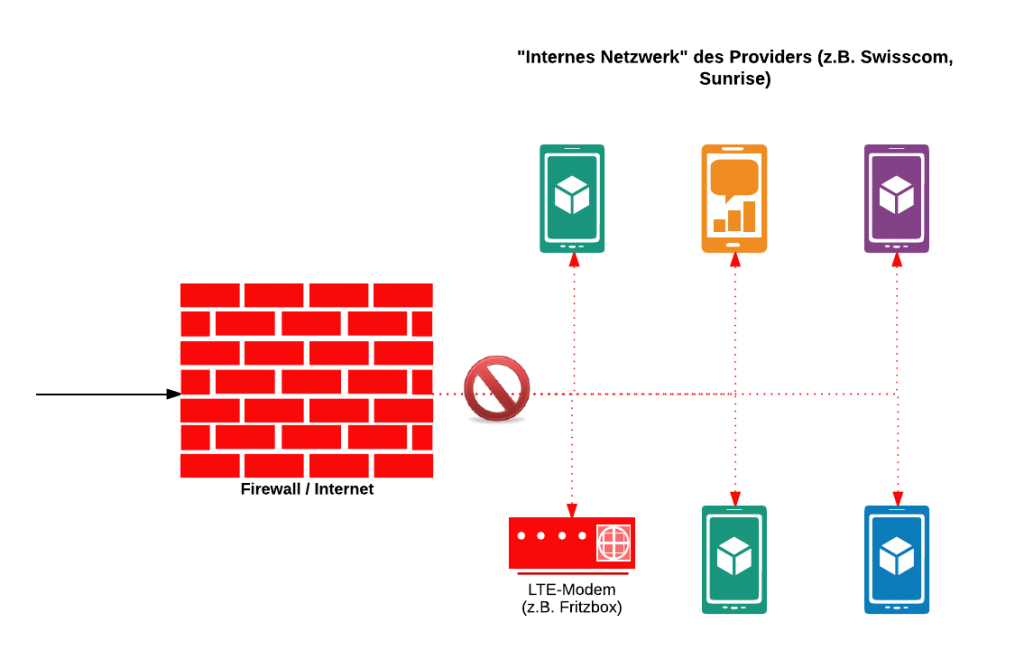

Bei den Angeboten Business Telefonie kann man die SIP – Credentials direkt im Swisscom Kundencenter anfordern. Bei Smart Business Connect mit virtueller Telefonanlage (bzw. wie die Lösungen sonst noch heissen) klappt das nicht so einfach.

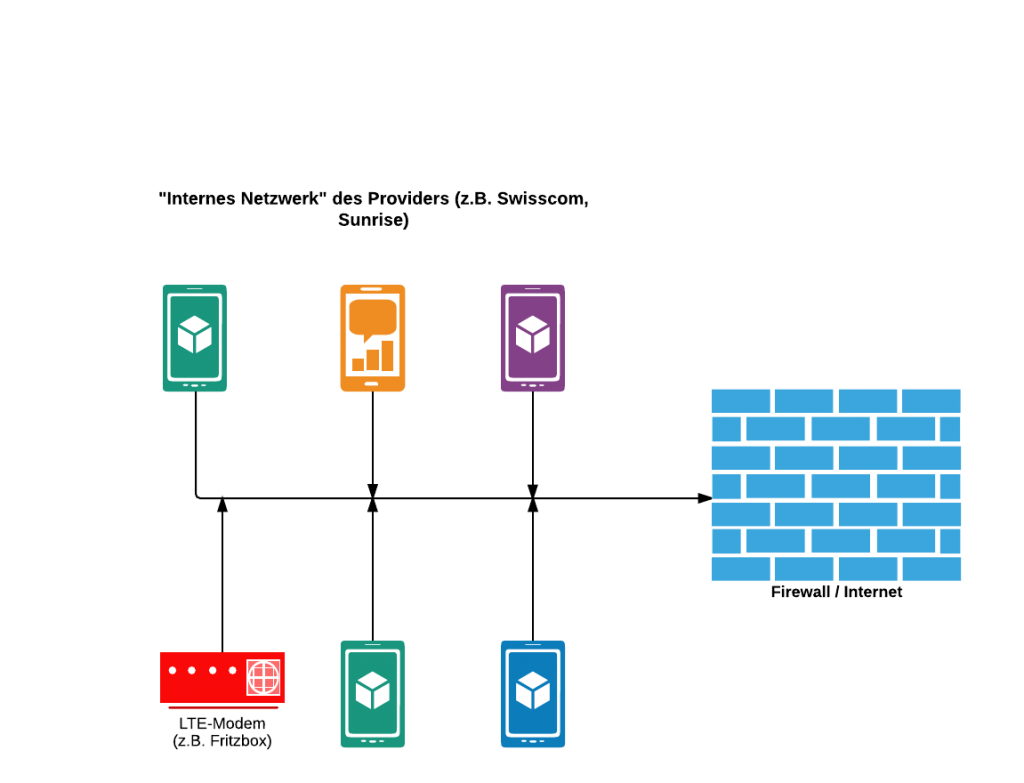

Die Lösungsidee dafür ist, dass egal wie viele Softclients, Apps etc. die Swisscom noch „vor die Lösung“ schaltet – schlussendlich doch immer eine gewöhnliche SIP – Verbindung dahinter steht.

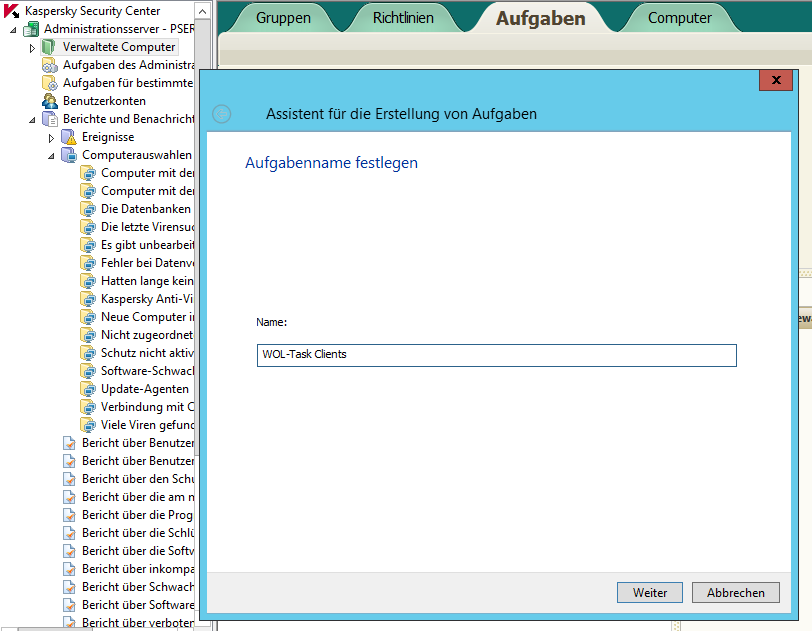

Swisscom Client besorgen

Grundsätzlich sollte die Lösung mit jedem Client möglich sein – der Einfachheit halber verwenden wir aber den Windows Client alias Business Communication App.

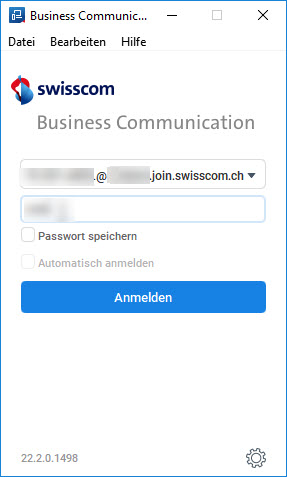

Sobald dieser installiert ist besorgt man sich die Zugangsdaten aus dem Swisscom Kundencenter (Format: ***@***.join.swisscom.ch, Passwort scheint meist 8-stellig zu sein).

Hier unbedingt ausprobieren, ob der Login funktioniert. Falls nicht, dafür sorgen, dass er funktioniert. Das ist die Grundvoraussetzung für die nächsten Schritte.

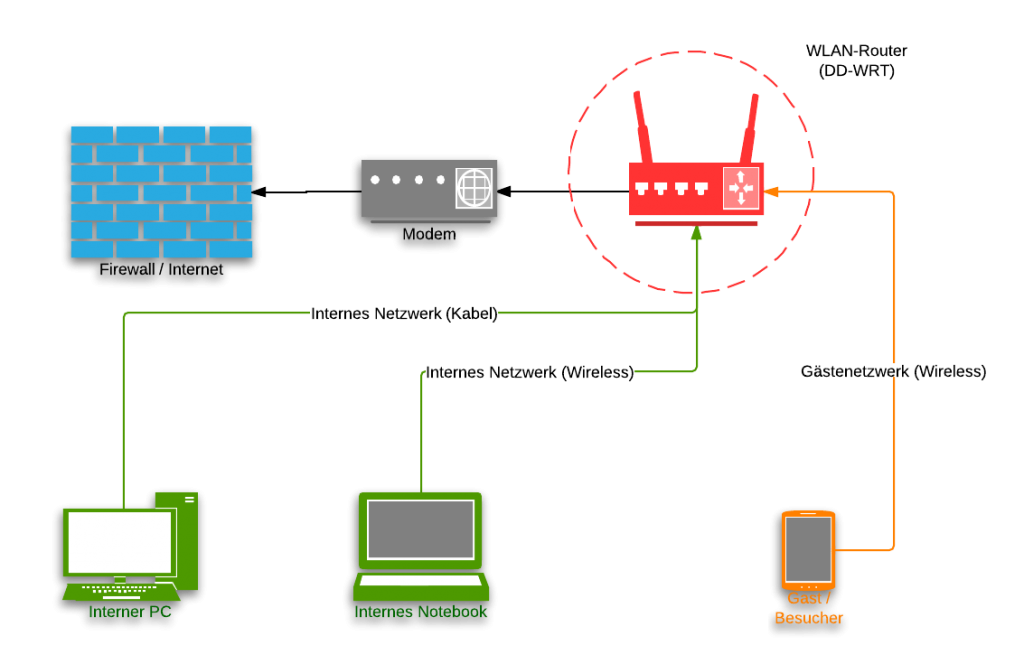

Anschliessend in der Business Communication App unter Einstellungen –> Erweitert den Haken setzen bei System-Proxy verwenden. Dann die Software schliessen (wichtig!).

Einfach einmal zuhören…

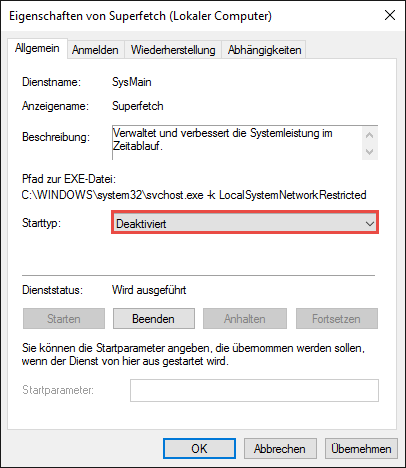

Der letzte Schritt ist das Sniffen des Netzwerktraffics – oder auf deutsch; Einfach einmal zuhören, was denn die Business Communication App so zu sagen hat…

Da die Verbindung über SSL läuft funktioniert das mit Standardtools wie Wireshark etc. nicht auf Anhieb. Einfacher gehts mit Charles Proxy.

- Charles Proxy hier herunterladen und installieren (30-Tage Demo reicht)

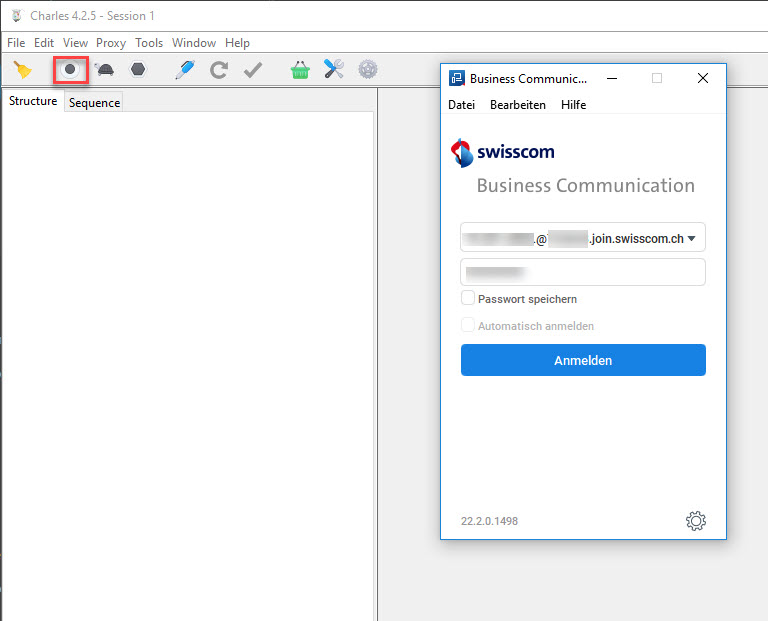

- Charles öffnen

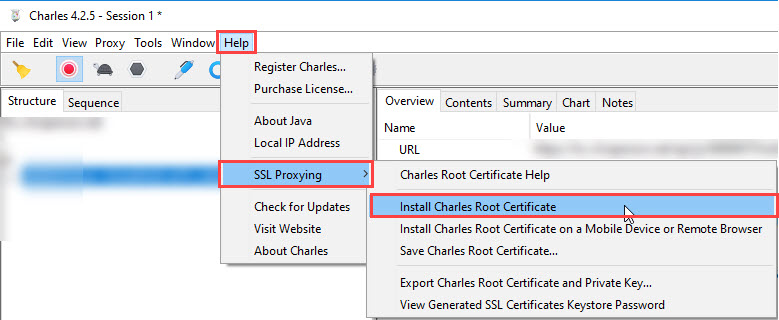

Nun muss das Root – Zertifikat von Charles installiert werden (Wichtig: Unter Vertrauenswürdige Stammzeritfizierungsstellen installieren, sonst klappts nicht) :

Charles Proxy Root Certificate installieren. Wichtig: Unter Vertrauenswürdige Stammzertifizierungsstellen installieren

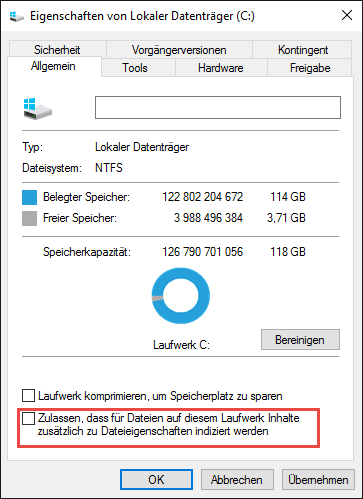

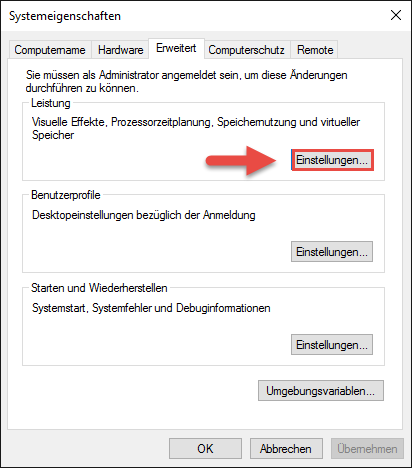

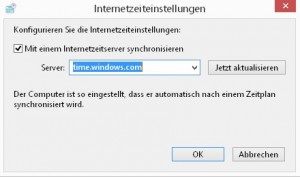

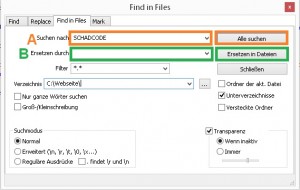

Nun muss das System noch so konfiguriert werden, dass sämtlicher Traffic über Charles Proxy läuft. Dazu Internetoptionen öffnen und folgende Einstellungen vornehmen:

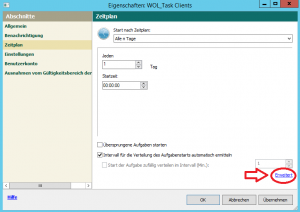

Nun ist alles bereit um „zuzuhören“. Die Business Communication App sowie Charles können nun beide wieder geöffnet werden. Bei Charles startet man die Aufzeichnung des Traffics über den Record – Button in der linken oberen Ecke.

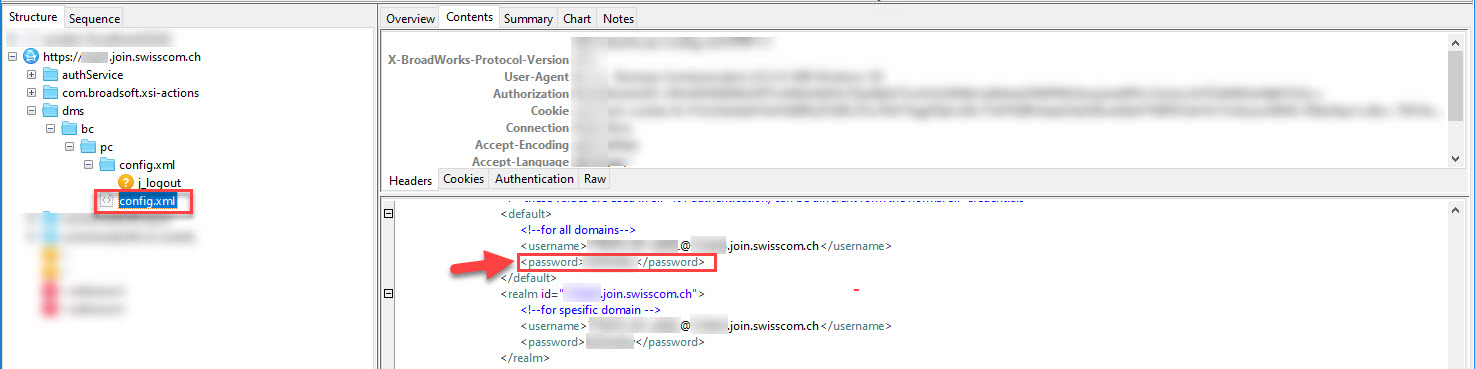

Anschliessend kann man sich an der Business Communication App anmelden – in Charles sollten zeitgleich einige Anfragen auftauchen. Konkret interessiert uns dabei das config.xml unter folgendem Endpunkt:

Nach etwas Suchen im entsprechenden XML findet man das gewünschte SIP-Passwort als Klartext (über Wireshare würde man hier nichts sehen, da SSL).

Dieses Passwort in Kombination mit dem Benutzernamen (der übrigens auch im config.xml steht) ermöglicht nun alle möglichen Geräte an die virtuelle Telefonanlage von Swisscom anzuschliessen – unabhängig von „Branded Devices“, irgendwelchen Softclients und ähnlichem.

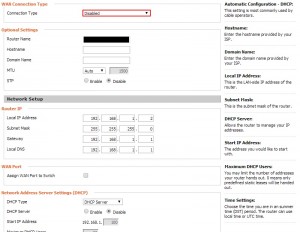

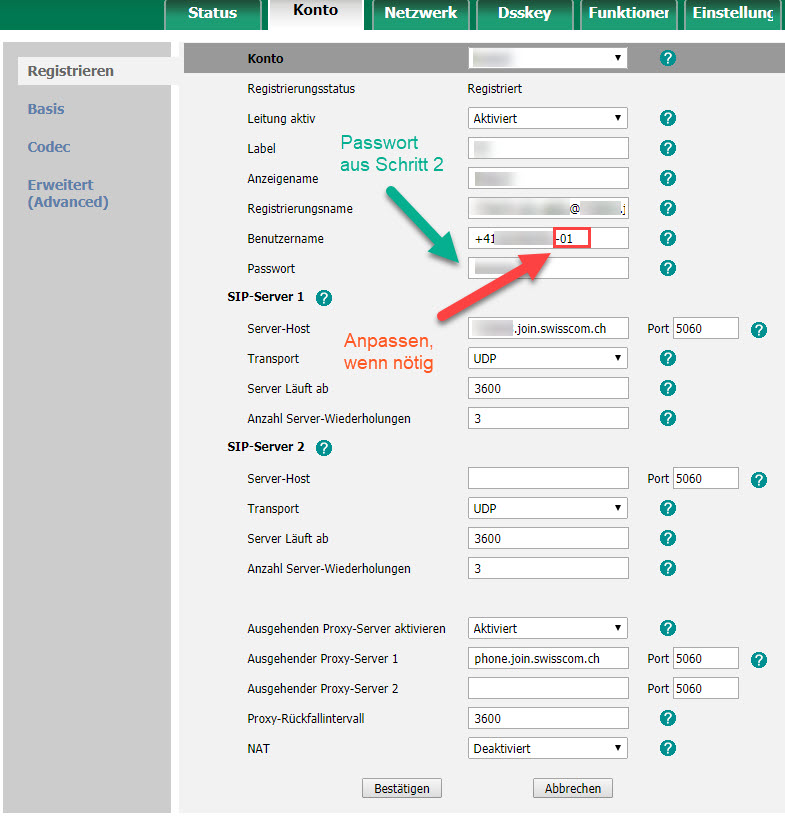

Put it all together

Wir haben nun ein Gerät mit Originalfirmware und vollen administrativen Befugnissen sowie funktionierende SIP – Credentials. Zeit alles zusammenzuführen:

Mit der Endziffer „-01“ des Benutzernamen kann etwas gespielt werden. Wenn’s nicht funktioniert einfach 00 oder 02 daraus machen…

Anschliessend alles testen – wenn sowohl ankommende als auch abgehende Anrufe funktionieren und auch evtl. Drittgeräte noch funktionieren ist alles in Ordnung.

Damit TAPI auch tatsächlich funktioniert und man Smart Business Connect auch mit Fremdlösungen wie z.B. der PROFFIX Telefonintegration einsetzen kann braucht es nun eigentlich nur noch die Software Phonesuite welche mit dem Yealink verknüpft wird.

Die Einrichtung derselben ist aber dank der vollen Administrativen Berechtigungen nun kein Problem mehr.